Im Jahr 1964 veröffentlichte der Schweizer Schriftsteller Max Frisch den Roman „Mein Name sei Gantenbein“, in dem die Frage nach der Identität eines Menschen und seiner sozialen Rolle in der Gesellschaft thematisiert wird. Der Protagonist, Theo Gantenbein, sagt in diesem Roman den bemerkenswerten Satz: „Jeder Mensch erfindet sich früher oder später eine Geschichte, die er, oft unter gewaltigen Opfern, für sein Leben hält.“

Die meisten Menschen streben nach Aufmerksamkeit und jeder will geliebt werden – am besten so, wie er ist. Trotzdem scheuen sich die meisten Menschen davor, authentisch zu sein. Ihr wahres „Ich“ verbergen sie hinter einer Maske. Positive Selbstdarstellung in der Öffentlichkeit (z. B. in Bewerbungen, sozialen Medien oder Liebesbeziehungen) hat nicht nur eine soziale Funktion, sondern dient auch dem Selbstschutz, da Menschen im ungünstigsten Fall an negativen Erinnerungen und Erlebnissen zerbrechen können.

Um den Kern unserer Identität zu schützen, versuchen wir unsere Privat- und Intimsphäre zu schützen. Nicht alles, was wir selbst und die Menschen, die wir lieben, über uns wissen (oder zu wissen glauben), ist für die Öffentlichkeit bestimmt. „Perception becomes Reality“ – Wahrnehmung wird zur Realität: Persönliche Schwächen, Fehler und Erfahrungen, die die eigene Familie versteht und akzeptiert, können in der öffentlichen Wahrnehmung das gesellschaftliche Todesurteil bedeuten. Was ich im direkten zwischenmenschlichen Dialog (vielleicht) noch beeinflussen kann, entwickelt in der Öffentlichkeit eine unheilvolle Eigendynamik, in der Dritte nicht mit mir reden, sondern über mich reden und mich aufgrund ihres eigenen Weltbildes – beeinflusst durch den vorherrschenden Zeitgeist – be- und verurteilen. Dorftratsch, Intrigen und Rufmord in Unternehmen oder der Shitstorm in sozialen Medien sind extremere Beispiele für die Folgen solcher Entwicklungen.

Es müssen noch nicht einmal Jugendsünden sein (z. B. Experimente mit Drogen), Handlungen im Affekt oder im alkoholisierten bzw. stark emotionalisiertem Zustand oder Fehler, die wir aus Unerfahrenheit oder aus anderen Gründen begangen haben. Die Anlässe für solche öffentlichen Be- und Verurteilungen können vergleichsweise harmlos und unspektakulär sein. Wie würden Sie sich fühlen, wenn folgende Informationen über Sie in die Öffentlichkeit gelangen würden?

- Ihr Einkommen bzw. ihre finanzielle Situation?

- Sämtliche Orte, an denen Sie sich jemals aufgehalten haben?

- Ihre Online-Shopping-Historie (Höhe der Ausgaben und gekaufte Artikel)?

- Ihre Krankengeschichte?

- Ihr Ernährungsverhalten?

- Ihr Liebesbeziehungen und die Zahl Ihrer Affären?

- Ihre sexuellen Präferenzen?

- Vorübergehende Arbeitslosigkeit?

- Leistungsbeurteilungen ihres Arbeitgebers?

- Ihre politische Haltung inkl. Einstellung zu Klimaschutz und Migration?

- Ihre religiöse Überzeugung?

- Ihre Mitgliedschaften in Vereinen?

- Ihr Aufenthaltsstatus als Ausländer?

- Ihr Punktekonto in Flensburg?

- Ihr Strom- und Wasserverbrauch?

- Ihr täglicher Medienkonsum (Fernsehen, Social Media)?

- Ihre privaten und beruflichen Reisen inklusive Flüge und Kreuzfahrten?

Ein anderes Beispiel: Wie würde es Ihnen gefallen, wenn jemand am Eingang der folgenden Einrichtungen Kameras installieren würde, um eine Gesichtserkennung aller Personen, die das Gelände betreten&verlassen, durchzuführen:

▶︎ Treffpunkte der Anonymen Alkoholiker?

▶︎ Frauenhäuser?

▶︎ Tafeln oder Kleiderausgabestellen für Arme?

▶︎ Pfandleihhäuser?

▶︎ Beratungsstellen für Abtreibungen oder Abtreibungskliniken?

▶︎ Schuldnerberatungsstellen?

▶︎ Protestmärsche gegen politisch umstrittene Themen?

▶︎ Parteitage von politischen Parteien?

▶︎ Wettbüros von Buchmachern?

▶︎ Juweliere oder Goldhändler?

▶︎ Praxen und Kliniken von Schönheitschirurgen?

▶︎ Testzentren für Menschen, die ihren Führerschein verloren haben („Idiotentest“)?

▶︎ Bordelle?

▶︎ Spielkasinos?

▶︎ AIDS-Beratungsstellen?

▶︎ Drogen-Beratungsstellen?

Eine informative TEDx-Talks-Präsentation von Kade Crockford zum Thema „Warum die Gesichtsüberwachung verboten werden muss“ wurde am 6. Februar 2020 veröffentlicht – siehe: https://youtu.be/Hg4qH7xK_2s. CASE (connected autonomous shared electric) Mobilitätskonzepte bieten übrigens ähnliche Überwachungsmöglichkeiten, wie in dieser kurzen Videosequenz eindrucksvoll illustriert wird: https://t1p.de/6uoz.

Einen Spezialfall bilden Informationen über Ihr Erbgut, die einerseits von Ahnenforschern verwendet werden können, um über so genannte „Haplogruppen“ zu bestimmen, aus welchen Teilen der Welt Ihre Vorfahren in der Neuzeit, im Mittelalter, in der Antike oder der Prähistorie zugewandert sind. Andererseits kann das Erbgut natürlich auch verwendet werden, um Erbkrankheiten zu und anhängige Gesundheitsrisiken frühzeitig zu erkennen, so dass z. B. Ihre Krankenversicherungsbeiträge mit risikobasierten Zu- oder Abschlägen versehen werden können. Krankenkassen, Biotech- und Pharmaunternehmen oder Behörden haben ein großes Interesse, diese Daten zu nutzen.

Nun haben Sie Ihre DNA im Laufe Ihres Lebens bei vielen Gelegenheiten freiwillig preisgegeben: Bei jeder Blutabnahme, bei jeder Blut- oder Samenspende, bei den meisten Arzt- und Zahnarztbesuchen, bei Frisörbesuchen, bei der Mani- oder Pediküre, bei Massagen, bei der Physiotherapie, im Fitness-Studio oder anderen sportlichen Aktivitäten, bei denen Sie geschwitzt haben. Wenn Sie ihre verschwitzten Hemden in eine Reinigung geben, hinterlassen Sie auch dort DNA-Spuren, genauso wie beim Besuch von Restaurants, Kneipen, öffentlichen Toiletten. Last but not least findet man Ihre DNA-Spuren auch in Ihrem Hausmüll oder in ihrem Hausstaub.

Die Wahrscheinlichkeit, dass sich Ihr Frisör mit Hilfe Ihrer abgeschnittenen Haare eine zusätzliche Einkommensquelle erschließt, indem er Ihr Erbgut an Drittverwerter verkauft ist (noch?) gering. Was aber ist mit Labors, die Speichelproben untersuchen, um festzustellen, ob jemand mit Covid-19 infiziert ist? Oder mit Firmen, die kostenpflichtige Analysen ihres Erbgutes zum Zwecke der Ahnenforschung anbieten? Welcher Konsument schaut ins Kleingedruckte, wenn er solche Dienstleistungen in Anspruch nimmt?

Auch Smartwatches, die in der Lage sind Puls, Blutdruck, Körpertemperatur oder Schlafgewohnheiten zu messen, können gemäß dieser Logik ein zweischneidiges Schwert sein, wenn die Daten in die falschen Hände geraten. Durchgetanzte Wochenenden unter dem Einfluss von Wachmacher-Drogen dürften zum Beispiel nicht bei jedem Arbeitgeber auf uneingeschränkte Begeisterung stoßen.

Auch wenn die individuellen Schmerzgrenzen unterschiedlich sein mögen, verdeutlichen die genannten Beispiele meines Erachtens, warum unsere Privat- und Intimsphäre ein Raum ist, in den aus guten Gründen niemand eindringen darf – weder die Öffentlichkeit, noch private Unternehmen, noch der Staat mit seinen Behörden. Dies gilt umso mehr, da Ihre Daten, wie z. B. Ihr Aufenthaltsort, ohne Ihre Kenntnis relativ einfach mit anderen Ereignissen und Menschen verknüpft werden können. Falls Sie sich zufällig zu einem ungünstigen Zeitpunkt in der Nähe eines Verbrechens aufgehalten haben und in den Wochen vorher zufällig im Internet nach „Sportwaffen“ gesucht haben, dürften Sie auf der Liste der Personen landen, deren Alibi die Polizei überprüft. Ähnliches gilt für gewalttätige Demonstrationen, die Sie nur als Zuschauer besucht haben. Und es gilt auch vor dem Hintergrund eines sich verändernden „Zeitgeistes“. Was vor 30 Jahren unter anderen sozialen Normen noch gesellschaftlich akzeptiert war, kann heute leicht zu Ausgrenzung und Diffamierung führen.

„Das Internet vergisst nichts“, diesen Satz sollte eigentlich jeder kennen, bevor er damit beginnt, das Internet zu nutzen. Im Internet können wir Dinge, die uns peinlich sind oder mit denen wir uns blamiert haben, nachträglich nur noch schwer ungeschehen machen. Wenn wir das Leben durch das Fenster eines Computerbildschirms oder Smartphonedisplays betrachten, entsteht eine Distanz, die uns von unserem Handeln entfremdet und verhindert, dass wir unmittelbar mit den Folgen unseres Handelns konfrontiert werden (z. B. bei Chats, E-Mails oder Kommentaren in Sozialen Medien, bei denen wir nicht sehen können, wie sie auf andere Menschen wirken). Dadurch verhalten wir uns im Internet anders, als bei der Kommunikation von Angesicht zu Angesicht. Selbst wenn wir es schaffen, peinliche Blogs, Postings oder Kommentare nachträglich zu löschen, gibt es die „Waybackmachine“ (http://archive.org), Sicherheitskopien der Provider oder Screenshots, die andere User von unseren Beiträgen angefertigt haben.

Nun stellen Sie sich einmal vor, dass alles, was Sie im Laufe Ihres Lebens jemals in ein Telefon gesprochen oder in einen Computer oder ein Smartphone getippt haben (bzw. was andere Personen oder Geräte mit Spracherkennung, wie Amazon Echo, über Sie erfasst, gesagt oder geschrieben haben), auf Knopfdruck sichtbar und für Dritte nachvollziehbar gemacht werden könnte, wie z. B.:

- Telefonate, Sprach- und Videonachrichten

- Gespräche, die Sie geführt haben, während Geräte mit Sprachassistenten (Alexa, Siri, Cortana, Google Assistant) im Raum waren und mithören konnten

- E-Mails und Chats (SMS, WhatsApp, …)

- Kalendereinträge, Briefe, Notizen und Gedankensammlungen auf ihrem Computer, Smartphone oder in Cloud-Services (z. B. von Apple oder Google)

- Lesezeichen/Bookmarks und die Verläufe/Historie von Browsern, d. h. sämtliche Internet-Seiten, die Sie jemals besucht haben

- Sämtliche Begriffe, die Sie jemals im Internet über Suchmaschinen (z. B. Google, Yahoo, Bing, YouTube) gesucht haben

- Sämtliche Internet-Services und digitale Plattformen, bei denen Sie sich jemals registriert haben (einschließlich derjenigen mit nicht jugendfreien Inhalten)

- Postings, Kommentare, private Chats, „Likes“ und „Shares“ in Sozialen Netzwerken (z. B. Facebook, Twitter, Instagram, Tinder, Parship, LinkedIn, XING)

- Sämtliche Gruppen, denen sie in sozialen Medien beigetreten sind oder die Sie „gelikt“ haben

- Sämtliche Spiele, die Sie jemals im Internet oder auf ihrem Computer oder Smartphone gespielt haben

- Sämtliche Fotos, Filme und Podcasts, die Sie sich im Internet und auf ihrem Computer oder Smartphone angeschaut bzw. angehört haben (einschließlich Netflix, Amazon Prime, AppleTV, YouPorn, …)

- Aufnahmen (Video und Audio) von Ihnen, während Sie vor Ihrem Computer sitzen oder auf das Display Ihres Smartphones schauen

- Listen oder Kategorien, in die Sie von Dritten ohne Ihre eigene Einflussmöglichkeit eingestuft wurden (z. B. auf Twitter)

- Sämtliche Kontakte, mit denen Sie jemals (gewollt oder ungewollt, direkt oder indirekt) in Verbindung standen (egal, ob über Telefon, E-Mail, Messenger, Chaträume oder in Sozialen Netzwerken)

- Persönliche Daten, die von Unternehmen (z. B. Krankenkassen, Schufa), ggf. Behörden (z. B. Verkehrszentralregister, Arbeitsagentur, Sozialamt) oder Finanzdienstleistern (Banken, PayPal, AMEX, VISA, MasterCard, …) über Sie erfasst wurden

- Sämtliche Online-Bestellungen und Online-Buchungen, die Sie jemals getätigt haben (z. B. über Amazon, OTTO, Zalando, MediaMarkt, Check24, Expedia, Booking.com, Hotel.com, Flug.de, Airbnb, DriveNow bzw. FreeNow, Uber, Online-Apotheken, Lieferdienste für Fast Food …)

- Ihr Strom- und Wasserverbrauch

Metadaten, die von Ihnen genutzte Geräte und Netzwerke erzeugt, gesammelt und verarbeitet haben; dazu gehören Bewegungsprofile mit detaillierten Angaben zu sämtlichen Orten, an denen Sie sich aufgehalten haben, während Sie ihr Smartphone mit sich geführt haben oder in einen „connected car“ gefahren sind

Die gute Nachricht ist: Die Öffentlichkeit hat bislang (noch?) keine Möglichkeit, einen solch umfassenden Einblick in Ihre Privatsphäre zu gewinnen. Die schlechte Nachricht ist: Die Vereinigten Staaten von Amerika haben nach den Terroranschlägen vom 11. September 2001 die technischen Voraussetzungen geschaffen, um weltweit die gesamte digitale Kommunikation einschließlich der vorgenannten Inhalte zu sammeln, sie für die Ewigkeit zu speichern und beliebig zu durchsuchen. Mit Hilfe eines Programms namens „XKEYSCORE“ sind Analysten der National Security Agency (NSA) in der Lage, dieses gigantische Datengrab gezielt nach personenspezifischen Kriterien zu durchsuchen und sich so einen umfassenden Einblick in die Privatsphäre jedes Nutzers von Internet und Telekommunikationsnetzen zu verschaffen. Die Daten, um einen „digitalen Zwilling“ für jeden Menschen, der das Internet oder Telekommunikationsdienste nutzt, aufzubauen, wurden im Rahmen von Programmen, wie „STELLARWIND“ (mit dem Vorläuferprogramm „TRAILBLAZER“), „PRISM“, „Upstream Collection“, „TURMOIL“ und „TURBINE“ von der NSA in den letzten beiden Jahrzehnten gesammelt.

Dazu zwingt die NSA Hersteller von Software unter anderem, so genannte „Backdoors“ in ihre Produkte einzubauen, also absichtlich eingebaute Hintertüren, die unbefugten Dritten Zugriffe zu geheimen Kommunikationsdaten gewähren. Einige Beispiele finden Sie in einem Heise.de-Artikel vom 14. Februar 2020 unter der Überschrift „Best of Backdoor-Fails„. Solche Hintertüren bringen fast immer Nebenwirkungen und Sicherheitsprobleme mit sich, mit denen NSA und Software-Hersteller nicht gerechnet haben, denn der Missbrauch der staatlich verordneten Hintertüren, ist auch keineswegs nur auf US-Konzerne oder Chinesische Hacker beschränkt.

Wer sich für Hintergründe und Details interessiert, dem kann ich nur die Autobiografie „Permanent Record“ ans Herz legen, die der Whistleblower Edward Snowden sinnigerweise am 17. September 2019, am „Constitution Day“, dem Tag der amerikanischen Verfassung, im Metropolitan Books Verlag veröffentlicht hat. Die Autobiografie beschreibt die Kindheit von Snowden, seinen Werdegang bei der CIA und der NSA sowie seine Motivation, geheime Informationen der US-amerikanischen Regierung im Jahr 2013 verbreitet zu haben, die eine globale Überwachungs- und Spionageaffäre auslösten.

Sie adressiert auch die rechtlichen Aspekte der Massenüberwachung. Zitat: „Zu den wichtigsten Beschränkungen in US-amerikanischen Rechtssystem gehört, dass es den Strafverfolgungsbehörden verboten ist, ohne richterlichen Beschluss Privatpersonen auf ihrem Grund und Boden zu überwachen oder ihre privaten Aufzeichnungen in Besitz zu nehmen. Dagegen gibt es nur wenige Gesetze, die die Überwachung öffentlichen Eigentums beschränken, was den größten Teil des US amerikanischen öffentlichen Raums betrifft.“ […] „Unsere Clouds, Computer und Telefone sind mittlerweile zu unserer Wohnung geworden: Sie sind eben so persönlich und intim wie unsere physische Wohnung. Wenn Du anderer Ansicht bist, dann frage Dich: Was würdest Du lieber zulassen: Dass Deine Kollegen allein eine Stunde lang in Deiner Wohnung herumlungern oder dass sie auch nur zehn Minuten mit Deinem entsperrten Telefon allein sind?“

Snowden weist ferner auf einen wichtigen Sachverhalt hin: „Das Internet ist durch und durch amerikanisch. Das World Wide Web mag 1989 im Forschungslabor des CERN in Genf erfunden worden sein, doch die Zugänge zum Web sind so amerikanisch wie Baseball, was der US-Intelligence Community einen Heimvorteil verschafft. […] Über 90 % des weltweiten Internetverkehrs läuft über Technologien, die die US-Regierung und/oder US-Firmen entwickelt haben und betreiben und die sich in deren Besitz befinden – in den meisten Fällen auf amerikanischen Boden.“

Ergänzende Einsichten u. a. zum „Total Information Awareness“ Data-Mining-Programm des US-Verteidigungsministeriums sowie dem „Distributed Common Ground System–Army (DCGS-A)“-Programm der US-Army zur Integration von Daten auf militärischen Schlachtfeldern finden Sie in einem NyMag.com-Artikel vom 28.09.2020 unter der Überschrift „Techie Software Soldier Spy Palantir, Big Data’s scariest, most secretive unicorn, is going public. But is its crystal ball just smoke and mirrors?“

Im Jahr 2019 veröffentlichte Shoshana Zuboff ihr Buch „The age of Surveillance Capitalism„, welches überschwängliche Kritiken bekam: „The top 10 Sunday Times Bestseller“, „Shortlisted for the FT Business Book of the Year Award 2019“, „Easily the most important book to be published this century“. Ein lesenswerter Artikel von Shoshana Zuboff in der FAZ vom 5. März 2016 unter der Überschrift „Überwachungskapitalismus: Wie wir Googles Sklaven wurden“ vermittelt einen Eindruck von den wesentlichen Inhalten des Buchs. Weitere interessante englischsprachige Veröffentlichungen zu diesem Thema findet man in der New York Times vom 24. Januar 2020 unter der Überschrift „You are now remotely controlled“ und im britischen Guardian vom 20. Januar 2019 unter der Überschrift „‚The goal is to automate us‘: welcome to the age of surveillance capitalism„.

Tun Sie sich, Ihren Kindern, Ihrer Familie und Ihren Freunden einen Gefallen und schauen Sie sich diesen 150 Sekunden langen Trailer für die Netflix-Dokumentation „The social Dilemma“ an: https://t1p.de/vkft . Es ist eigentlich eine lächerliche Absurdität, dass eine solche Dokumentation von einer Streaming-Plattform produziert und veröffentlicht wird, die selbst zu den mächtigsten Datenkraken der Welt gehört – aber hin und wieder kann man sich seine Verbündeten nicht aussuchen. Schauen Sie sich den Trailer an und versuchen Sie, jedes einzelne Wort zu verstehen, denn was dort gesagt wird, ist wichtig. Die wesentlichen Fakten sind in einem Artikel zusammengefasst, den der Neurowissenschaftler Faissal Sharif am 09.09.2020 in der Berliner Zeitung unter der Überschrift „Wie soziale Netzwerke süchtig machen“ veröffentlicht hat: https://t1p.de/bszp (automatische englische Übersetzung: https://t1p.de/uuqm ).

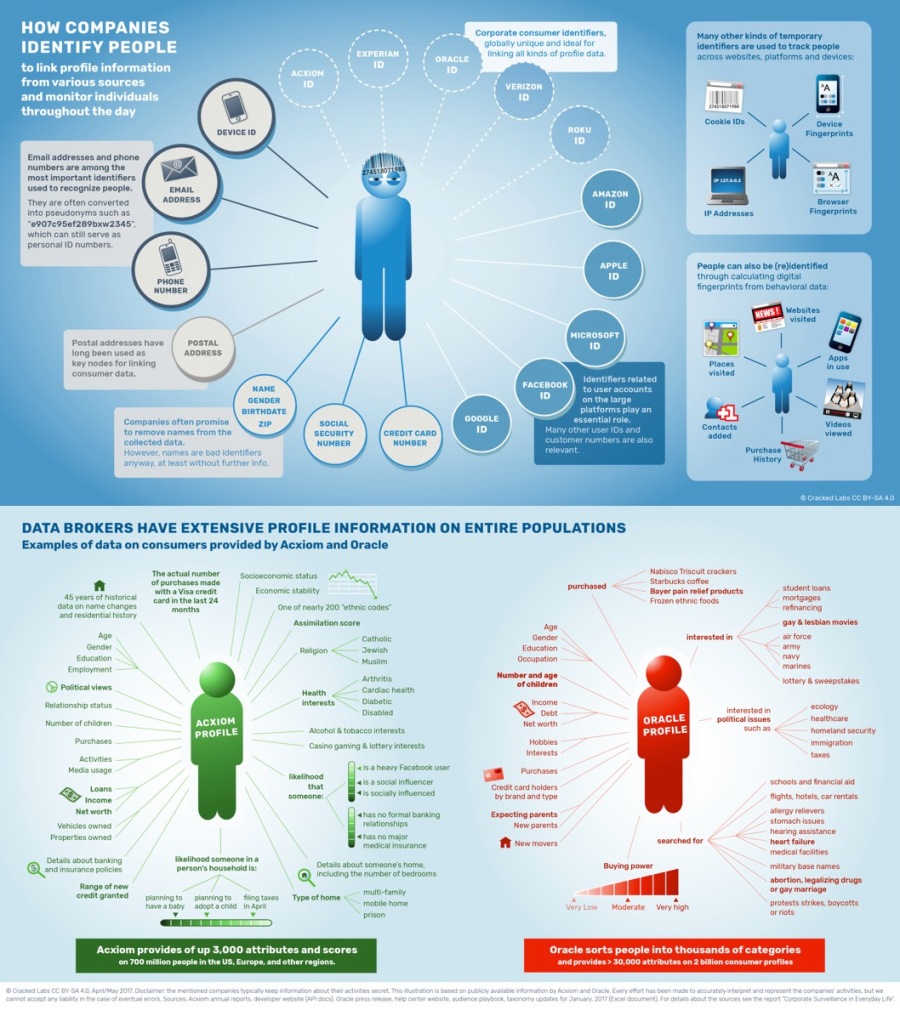

Die folgenden Grafiken, die illustrieren, wie digitale Plattformen und Data Broker Menschen identifizieren und über welche umfangreichen Daten sie verfügen, stammen aus der Studie „Corporate Surveillance in Everyday Life„, die im Juni 2017 von „Cracked Labs – Institute for Critical Digital Culture“ veröffentlicht wurde:

Eine Übersicht über das Portfolio von Cracked Labs und die wichtigsten Publikationen finden Sie hier: https://t1p.de/aobr. Eine Sammlung der wirklich großartigen (!) Datenvisualisierungen für die Studie finden Sie hier: https://t1p.de/ubr6.

Zitat aus der Studie: „In den letzten Jahren hat ein breites Spektrum von Unternehmen damit begonnen, Menschen in praktisch jedem Aspekt ihres Lebens zu beobachten, zu verfolgen und zu begleiten. Das Verhalten, die Bewegungen, die sozialen Beziehungen, die Interessen, die Schwächen und die meisten privaten Momente von Milliarden von Menschen werden nun ständig in Echtzeit aufgezeichnet, ausgewertet und analysiert. Die Ausbeutung von persönlichen Informationen ist zu einer Milliardenindustrie geworden. Doch nur die Spitze des Eisbergs der heutigen allgegenwärtigen digitalen Verfolgung ist sichtbar; vieles davon findet im Hintergrund statt und bleibt für die meisten von uns undurchsichtig.

Wie Tausende von Unternehmen das Leben von Milliarden von Menschen überwachen, analysieren und beeinflussen, wird in der Studie erläutert. Wer sind die Hauptakteure des heutigen digitalen Tracking? Was können sie aus unseren Einkäufen, Telefongesprächen, Web-Suchen und Facebook-Lieblingen ableiten? Wie sammeln, handeln und nutzen Online-Plattformen, Technologieunternehmen und Datenmakler persönliche Daten?“

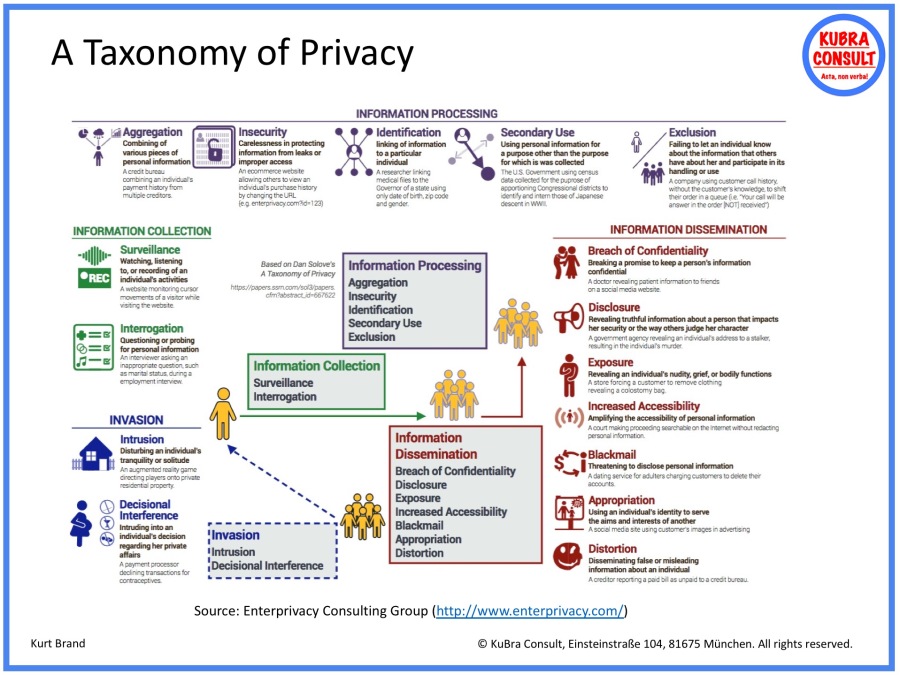

Verletzungen der Privatsphäre können zu verschiedenen Zwecken genutzt bzw. missbraucht werden, von denen die Wesentlichsten in den anhängenden „Taxonomy of Privacy“ aufgelistet sind:

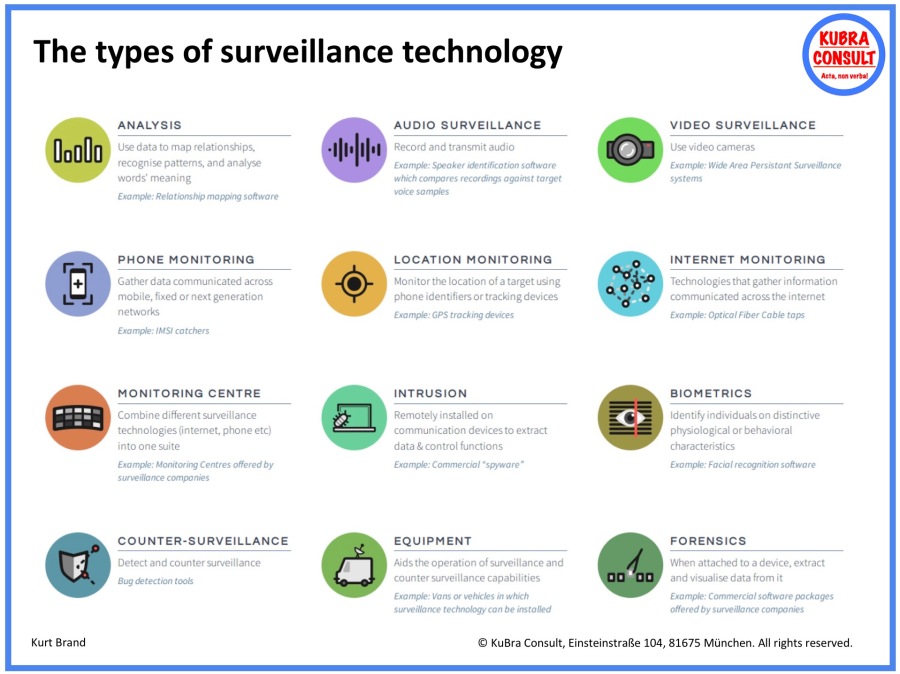

Die folgende Grafik aus einem sehr interessanten Artikel von PrivacyInternational.org unter der Überschrift „The Global Surveillance Industry“ zeigt, wie vielfältig und umfangreich der Kontrollraum und die Angriffsvektoren auf Basis vorhandener Technologien (d. h. ohne Künstliche Intelligenz oder Quantencomputing) heute bereits sind:

In dieser Übersicht fehlt ein ganz wesentlicher Überwachungsvektor, nämlich der aus der Luft (durch Drohnen oder Flugzeuge) bzw. aus dem Weltraum (durch Spionagesatelliten).

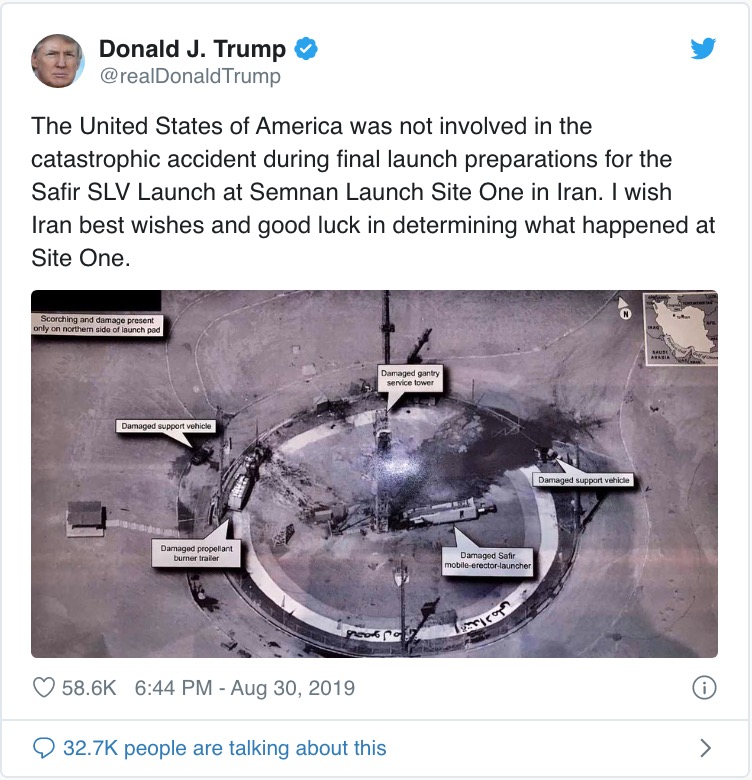

Am 29. August 2019 explodierte auf der iranischen Abschussrampe Semnan eine Rakete, die im Rahmen des iranischen Weltraumprogramms getestet werden sollte. Einen Tag später veröffentlichte der US-amerikanische Präsident Donald Trump folgenden Tweet, mit dem er Behauptungen entkräften wollte, dass die USA den Test sabotiert hätten:

Experten für Weltraumüberwachung und Mitarbeiter von Nachrichtendiensten bemerkten sofort das Bild, das für die Weltraumüberwachung von ungewöhnlich hoher Qualität war. Einige vermuteten zunächst, dass es von einer Drohne oder einem Flugzeug erzeugt worden sein könnte. Doch Amateur-Satellitenaufklärer konnten das Bild analysieren und daraus ableiten, dass es von einem amerikanischen Aufklärungssatelliten aufgenommen wurde, der als USA 224 bekannt ist.

Die Auflösung des von Donald Trump geteilten Bildes wird auf etwa 10 Zentimeter pro Pixel geschätzt; im Vergleich dazu bieten die neuesten kommerziellen Satelliten den Kunden Bilder mit einer Auflösung von 30 Zentimetern bis knapp unter einem Meter pro Pixel. Natürlich geben diese Unternehmen nicht die 2 Milliarden Dollar oder mehr aus, die das Pentagon für den Bau und Start von USA 224 im Jahr 2011 ausgegeben hat.

Weiterführende Informationen zu diesem Thema finden Sie in einem qz.com-Artikel vom 31. August 2019 unter der Überschrift „What we can learn from the spy satellite image Trump tweeted„. Bitte beachten Sie auch die Links, die in diesem Artikel eingebettet sind.

Die Kombinationen verschiedener modernster Überwachungstechniken verschafft den Geheimdiensten Erkenntnisse weit jenseits der Vorstellungskraft unbedarfter Bürger.

Die negativen Folgen durch die Verletzung der Privatsphäre im Zuge von Massenüberwachung sind enorm – und zwar nicht nur in Staaten mit autoritären Regimen, sondern auch in Demokratien. Menschen verändern unter dem Einfluss von Überwachung ihr Verhalten: Sie sagen in der Öffentlichkeit nur noch das, was erwartet wird, und verhalten sich so, dass es systemkonform oder „politisch korrekt“ erscheint. Dies ist nicht in Einklang zu bringen mit den Prinzipien eines freiheitlich-demokratischen Rechtsstaates. Ich würde Edward Snowden zustimmen, wenn er sagt: „Der einzige Maßstab für die Freiheit eines Landes ist die Achtung vor den Rechten seiner Bürger.“ und „Jede gewählte Regierung, welche mittels Überwachung ihre Bürger kontrolliert […] ist im Grunde nicht mehr demokratisch.“

Darüber hinaus werden Menschen durch den Einfluss von Überwachung erpressbar und manipulierbar. Ziel von Erpressungen sind wohl eher nicht normale Bürger, wie Sie und ich. Aber was ist zum Beispiel mit Politikern, Top-Managern, Journalisten oder Anwälten?

KURZER EXKURS:

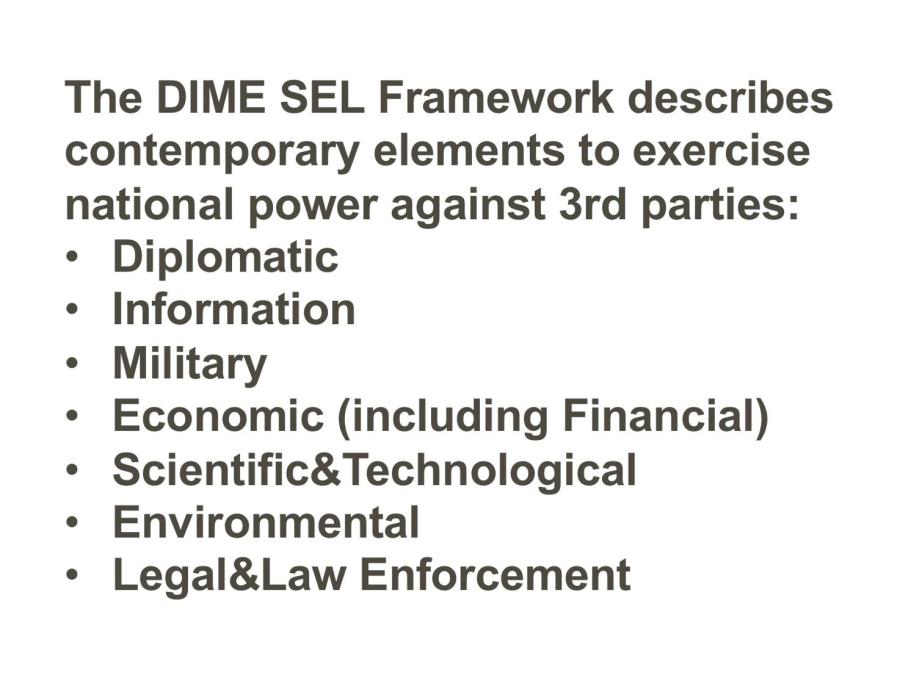

Im Jahr 1939 strukturierte der britische Historiker, Diplomat und Politologe Edward Carr die Hebel internationaler politische Machtausübung in drei Kategorien: militärische Macht, wirtschaftliche Macht und Macht über die öffentliche Meinung. Während des Kalten Krieges erweiterten die USA und ihre Streitkräfte diese Kategorien und entwickelten ein Schema mit 4 Elementen, welches als „DIME“ bekannt wurde. DIME hilft, nationale Macht zu erklären, indem es die nationalen Aktivitäten und Leistungen in die Elemente Diplomatie, Information, Militär und Wirtschaft einteilt.

Diese DIME-Elemente werden von den Ressourcen einer Nation abgeleitet. Ressourcen können als natürliche Ressourcen (d. h. Bodenschätze, Bevölkerung) oder soziale Ressourcen (d. h. Kultur, Industrie, Politik, Militär) betrachtet werden. Kurz gesagt, die Ressourcen einer Nation sind Inputs für die Hebel internationaler politischer Machtausübung. Die Machtelemente können in einer Vielzahl von Proportionen kombiniert werden, um die Macht einer Nation zu bilden und gegenüber Dritten auszuüben.

Um ein Verständnis zu den Stärken und Möglichkeiten einer Nation zu gewinnen, kann man auch alternative Frameworks verwenden. Die wichtigsten Alternativen zu DIME scheinen MIDLIFE und PESTEL zu sein:

In DIME, MIDLIFE und DIME SEL wird „Information“ ausdrücklich als Hebel genannt:

- DIME: Diplomacy, Information (soft power) and Military, Economics (hard power)

- MIDLIFE: Military, Information, Diplomacy, Law, Intelligence, Finance, Economics

- DIME SEL: Diplomacy, Information, Military, Economics, Scientific&Technological, Environmental, Legal&Law Enforcement

EXKURS ENDE

Eine sehr interessante Zielgruppe für Manipulation und Erpressung sind IT-Systemadministratoren, die sich in der Organisation von Unternehmen und Behörden zwar auf den untersten Hierarchieebenen bewegen, jedoch durch ihre umfassenden Administrations- und Zugriffsrechte häufig Einblick in die gesamten Informationsbestände und Kommunikationsströme einer Organisation haben (und abgesehen davon häufig auch noch schlecht bezahlt werden).

Jeder Mensch hat Schwachpunkte und jeder Mensch ist angreifbar. Je mehr Einblick man in die „schmutzige Wäsche“ eines Menschen hat, desto leichter fällt es, ihn zu kompromittieren und unter Druck zu setzen. Die Frage muss daher erlaubt sein, ob es angemessen bzw. verhältnismäßig ist, 100% der Bürger unter Generalverdacht zu stellen, rund um die Uhr (24/7/365) zu überwachen und ihrer Privatsphäre zu berauben, um potenzielle Risiken zu identifizieren, die nur von einem kleinen Bruchteil der Bevölkerung ausgehen?

Interessierte Kreise mit dem Harvard-Starökonomen Kenneth Rogoff an der Spitze fordern immer wieder die Abschaffung des Bargelds. Schon seit Ende 2018 gibt die Europäische Zentralbank (EZB) keine 500 €-Scheine mehr aus. Im Umlauf befindliche Scheine sind weiterhin gültig. Langfristig sollen sie aber aus dem Verkehr gezogen werden – angeblich um Schwarzgeldzahlungen zu erschweren. Der nächste Schritt dürfte das Ende des Kupfergeldes sein. Bereits jetzt ist es in mehreren europäischen Ländern zum Teil abgeschafft – in Belgien und den Niederlanden zum Beispiel kann nicht mehr mit 1- oder 2-Cent-Münzen gezahlt werden. Das Argument: Die Münzen sind teurer als ihr Wert. In Schweden ist es vielerorts schon heute nicht mehr möglich, mit Bargeld zu zahlen. Stattdessen zahlt man dort mit Karte oder App. Die Bürger finden das praktisch. In Deutschland hingegen hängt eine deutliche Mehrheit am Bargeld und ist gegen die Abschaffung.

Und das aus guten Gründen. Ohne Bargeld lässt sich jede finanzielle Transaktion lückenlos nachvollziehen. Das Ergebnis wäre der komplett gläserne Bürger. Nicht nur Unternehmen, auch der Staat könnten im Detail sehen, wer wann was zu welchem Preis kauft. Mit solchen Informationen lassen sich nahezu lückenlose Persönlichkeitsprofile erstellen. Wenn die Kunden keine Möglichkeit mehr haben, ins Bargeld auszuweichen, können Banken auch auf kleine Guthaben auf Bankkonten hohe Gebühren erheben oder die Negativzinsen der Zentralbanken an die Kunden durchreichen. Das deutsche Einlagensicherungs- und Anlegerentschädigungsgesetz schützt 100% der Einlagen von Kunden auf Giro-, Tages- und Festgeldkonten sowie Sparbüchern bis zu maximal 100.000 € pro Person. Bei einem Bankencrash würden Einlagen über 100.000 € verloren gehen. Kundenforderungen aus Wertpapiergeschäften (z. B. Dividenden, Ausschüttungen, Verkaufserlöse) sind hingegen nur bis zu 90%, maximal aber 20.000 € pro Person geschützt. Wertpapierdepots stellen Sondervermögen dar und können auf eine neue Bank übertragen werden. Die Abschaffung des Bargeldes würde Flexibilität und Spielraum zulasten der Bürger und zugunsten der Banken und Zentralbanken einschränken.

Zurück zum eigentlichen Thema.

Edward Snowden lässt in seiner Autobiografie offen, ob die Erkenntnisse aus der Massenüberwachung von den US-Behörden auch zum Zweck der Wirtschaftsspionage genutzt werden. In 2015 wurde jedoch bekannt, dass der deutsche Bundesnachrichtendienst (BND) im Auftrag der NSA den Kommunikations- und Datenverkehr auch nach Begriffen (so genannten „Selektoren“) durchsuchte, die sich eindeutig auf deutsche bzw. europäische Unternehmen beziehen (z. B. EADS, Eurocopter). Warum sollte jemand nach solchen Begriffen suchen lassen, wenn er die Ergebnisse nicht verwenden will? Die elementare Regel des technischen Fortschritts lautet: Wenn etwas technisch möglich ist und gemacht werden kann, wird es irgendwann auch gemacht oder ist schon längst gemacht worden. Das ultimative Killerargument lautet im Zweifel: Wenn wir es nicht tun, tun es die anderen (Russen, Chinesen, Iraner, Nordkoreaner, …). Snowden schreibt in seiner Autobiografie: „Die Technik leistet keinen hippokratischen Eid. Entscheidungen werden von Technologen in der Wissenschaft oder Industrie, beim Militär oder in einer Regierung getroffen. Und das Bestreben, die Erfindung einer Technologie voranzutreiben, zieht nur selten, wenn überhaupt, eine Beschränkung ihrer Anwendung nach sich.“

Am 15. Februar 2020 veröffentlichte Heise.de einen Artikel unter der Überschrift „Digitale Souveränität: EU will sich zur Datenmacht aufschwingen„. Zitate daraus: „Die europäische Datenstrategie nimmt Formen an. Geht es nach der EU-Kommission, soll sich zwischen den Mitgliedsstaaten der Gemeinschaft innerhalb der nächsten zehn Jahre ein echter Binnenmarkt für Daten entwickeln.“ […] „Laut dem Bericht plant die Kommission mit der Strategie einen Rundumschlag: In dem skizzierten Datenraum sollen persönliche und nicht-personenbezogene Informationen einschließlich sensibler Bits und Bytes aus Unternehmen zusammenfließen und sicher verwahrt werden.“ […] „Um die technologische Abhängigkeit von Anbietern aus Drittstaaten zu reduzieren und die europäische digitale Souveränität zu stärken, will die EU in Leuchtturmprojekte für europäische Rechenzentren und gemeinsame Cloud-Infrastrukturen investieren.“

Aus einem Financial Times-Artikel vom 14. Januar 2020 unter der Überschrift „Europe urged to use industrial data trove to steal march on rivals“ stammt folgendes Zitat: „Im vergangenen November (2019) forderte (die deutsche) Bundeskanzlerin Angela Merkel die EU auf, eine eigene Plattform zur Verwaltung von Daten zu entwickeln und die Abhängigkeit von Cloud-Diensten aus den USA zu reduzieren. Der deutsche Wirtschaftsminister Peter Altmaier sagte, dass die Daten von Unternehmen wie dem Autohersteller Volkswagen, dem deutschen Innenministerium und dem deutschen Sozialversicherungssystem zunehmend auf den Servern von Microsoft und Amazon gespeichert werden. Altmaier argumentierte „Damit verlieren wir einen Teil unserer Souveränität“.

Die unterschiedlichen Sichtweisen von Befürwortern und Kritikern geheimdienstlicher Massenüberwachung sind in einem NZZ-Artikel vom 14. Januar 2020 unter der Überschrift „Blinde Spione? Deutschlands höchstes Gericht muss entscheiden, was der Auslandsgeheimdienst künftig noch darf und was nicht“ am Beispiel des deutschen Bundesnachrichtendienstes zusammengefasst, der ebenfalls Spionage im Ausland betreibt, allerdings bei Weitem nicht über die finanziellen und technischen Möglichkeiten der NSA oder des CIA verfügt.

Laut qualifizierten Schätzungen lag das US-Intelligence Budget in 2019 bei mehr als 80 Milliarden US-Dollar verteilt über 17 US-Geheimdienste, wobei der Löwenanteil auf NSA und CIA entfällt. Laut New York Times schlug die Trump-Regierung im März 2019 eine Erhöhung des US-Geheimdienstbudgets auf 86 Milliarden US-Dollar vor. Zum Vergleich: Der Bundeshaushalt der Bundesrepublik Deutschland hatte im Jahr 2019 ein Volumen von ca. 357 Milliarden Euro, was bei einem Wechselkurs von 1,13 US-Dollar/Euro ca. 402 Milliarden US-Dollar entspricht. Davon entfielen 12% bzw. 43 Milliarden Euro (48,5 Milliarden US-Dollar) auf den Verteidigungshaushalt. Das Verteidigungsbudget der USA lag im Jahr 2019 bei 686 Milliarden US-Dollar, was bei einem Wechselkurs von 1,13 US-Dollar/Euro ca. 607 Milliarden Euro entspricht.

Zu den Budgets der deutschen Geheimdienste liegen mir leider keine aktuellen Zahlen vor. Laut einem Bericht der WELT aus dem Juli 2014 stieg der Etat der Bundesamtes für Verfassungsschutz zwischen 1998 und 2014 um 83 Prozent auf 206 Millionen Euro. Das Budget des Bundesnachrichtendienstes stieg im genannten Zeitraum um 47 Prozent auf 496 Millionen Euro, und das des Militärischen Abschirmdienstes um 25 Prozent auf 72 Millionen Euro. In Summe waren das im Jahr 2014 also 774 Millionen Euro, eine lächerlich geringe Zahl im Vergleich zur Ausstattung der US-Geheimdienste, was einen Insider seinerzeit zu der Aussage veranlasste: „Ohne die Informationen von NSA, CIA usw. wären wir aufgeschmissen“.

Snowden äußert sich auch nicht dazu, ob bzw. in welchem Umfang Daten aus IT-Systemen bzw. IT-Netzen von Behörden in die Massenüberwachung einbezogen werden (können). Da die Informationstechnik fast aller deutschen Behörden auf der Hard- und Software (inklusive Betriebssystemen und Datenbanken) von US-amerikanischen Unternehmen (u. a. IBM, HP, Dell, Intel, Qualcomm, CISCO, Juniper, EMC, Microsoft, Apple, Google, Oracle) basiert bzw. von US-amerikanischen Dienstleistern (u. a. Accenture, IBM, HP) betrieben wird, gibt es technisch keine unüberwindbaren Hürden, die das Ausforschen der Datenbestände von Behörden verhindern könnten.

Auch wenn einige dieser Unternehmen ihre Geräte in China herstellen lassen, handelt es sich um US-amerikanische Unternehmen, die dem US-amerikanischen Recht unterliegen. Dies umfasst problematische Gesetze, wie den USA FREEDOM Act (vormals USA PATRIOT Act) sowie den exterritorialen Geltungsanspruch der US-Justiz, der z. B. dazu führt, dass die US-Justiz Zugriff auf Daten beansprucht, die auf Servern in der EU gespeichert sind.

Gesetze sind in der Regel national sind, die Technik jedoch nicht. Jede Nation hat ihren eigenen Rechtskodex, aber der Computercode ist für alle gleich. Die Technik überwindet Grenzen und entwickelt sich deutlich schneller, als die Rechtssysteme der meisten Staaten.

Staaten mit einer freiheitlich-demokratischen Rechtsordnung verfügen bereits über eine Reihe wirksamer Instrumente zur Sanktion bzw. Bestrafung ihrer Bürger. Dies umfasst unter anderem die Einschränkung der finanziellen Bewegungsfreiheit (z. B. durch Kontenpfändungen oder Bußgelder), die Einschränkung der individuellen Mobilität (z. B. Entzug von Führerschein oder Reisepass) oder gar die Einschränkung ihrer physischen Bewegungsfreiheit, Kommunikation und Interaktion mit anderen Menschen (z. B. Gefängnisstrafen).

Nun können sich Machtverhältnisse auch in Demokratien schnell ändern und leider hat die Stabilität und Berechenbarkeit der Demokratien in den westlichen Industriestaaten unter dem Einfluss der Globalisierung und vor allem der globalen Finanzkrise ab 2007/08 abgenommen. Das Brexit-Votum der Briten im Juni 2016, die Wahl von Donald Trump zum US-Präsidenten im November 2016 und die Wahlerfolge extremer rechter und linker Parteien in vielen EU-Staaten dokumentieren dies eindrücklich.

Die Nationalsozialistische Deutsche Arbeiterpartei (NSDAP) konnte bei den Reichstagswahlen in Deutschland zwischen 1928 und 1933, also innerhalb von weniger als 5 Jahren, ihre Stimmanteile um den Faktor 17 (!) steigern von 2,6% im Mai 1928 auf 43,9% im März 1933 (Wahlergebnisse der Reichstagswahlen in 05/1928: 2,6%, 09/1930: 18,3%, 06/1932: 37,3%, 11/1932: 33,1%, 03/1933: 43,9%). Die wesentlichen Gründen können Sie in meinem Blog „Wie war Adolf Hitler möglich?“ vom 10. November 2019 nachlesen.

Bei den Recherchen zu dem vorgenannten Blog habe ich gelernt, dass zwischen 1933 und 1945 zu keinem Zeitpunkt mehr als 11% der Deutschen Mitglied der NSDAP waren, obwohl es sicher eine Erwartungshaltung, wenn nicht sogar einen sozialen Gruppenzwang gab, der NSDAP beizutreten. Offensichtlich gelang es Hitler und seinen Schergen, die restlichen, passiv-kritischen 89% der Deutschen durch Überwachung, Denunziation, Einschüchterung und Bedrohung bei der Stange zu halten und zur Kooperation mit dem Regime zu zwingen.

Autoritäre oder gar totalitäre Regime, die noch weniger Skrupel kennen, werden durch die Massenüberwachung in die Lage versetzt, die Mehrheit der Bevölkerung durch Denunziation, Beschattung oder Verhöre einzuschüchtern und gefügig zu machen.

Im Jahr 1948 veröffentlichte der englische Essayist, Kritiker, Dichter und Denker George Orwell seinen utopischen Roman „1984“. Der Leitsatz der totalitären Partei INGSOC, die in diesem Roman Ozeanien beherrscht, lautet: „Wer die Vergangenheit beherrscht, beherrscht die Zukunft. Wer die Gegenwart beherrscht, beherrscht die Vergangenheit.“ George Orwell konnte zu diesem Zeitpunkt noch nicht ahnen, in welchem Umfang seine Utopie nach den Terroranschlägen vom 11. September 2001 von der Wirklichkeit überholt werden sollte.

Der INGSOC-Leitsatz adressiert (möglicherweise ungewollt) die vielleicht wichtigste Folge der Massenüberwachung: Aus dem Verhalten eines Menschen in der Vergangenheit kann ich Rückschlüsse auf seine Befindlichkeiten und sein Verhalten in der Zukunft ziehen und auf dieser Grundlage sein Verhalten gezielt manipulieren. Digitale Plattformen, wie Google, Facebook, Amazon oder Apple nutzen diese Möglichkeiten bereits seit Jahren extensiv zur Profitmaximierung. Hat die Überwachung durch die Regierung den Effekt, die Bürger zu einem Objekt zu degradieren, welches der Macht des Staates ausgeliefert ist, so degradiert die Überwachung durch private Unternehmen die Verbraucher zu einem Produkt, das von Unternehmen an andere Unternehmen, Informationsvermittler und Werbetreibende verkauft wird. Durch die Cambridge Analytica-Affäre bei Facebook haben wir gelernt, dass sich die Manipulation nicht auf das Konsumverhalten des Nutzers beschränkt, sondern dass auch das Wahlverhalten der Bürger über Social Media-Plattformen beeinflusst wird.

John Naughton hat dies am 19. November 2017 in einer brillanten Analyse im britischen Guardian unter der Überschrift „How a half-educated tech elite delivered us into chaos“ wie folgt formuliert: „Einfach ausgedrückt ist das, was Google und Facebook gebaut haben, ein Paar erstaunlich hochentwickelter, computergestützter Werbemaschinen, um an die persönlichen Informationen und Daten der Nutzer heranzukommen und sie für den Verkauf an Werbekunden in Hochgeschwindigkeits-Datenhandelsauktionen zu verfeinern, welche völlig ungeregelt und undurchsichtig für alle, außer die beiden Unternehmen selbst, sind. Das Ziel dieser Werbemaschinen war es, Unternehmen in die Lage zu versetzen, Menschen mit sorgfältig angepassten individuellen Werbebotschaften anzusprechen. Damit schafften sich Zuckerberg, die Google-Mitbegründer Larry Page und Sergey Brin und Co. die sprichwörtlichen Lizenzen, um Geld zu drucken und sehr profitable Unternehmen aufzubauen. Es scheint ihnen nie in den Sinn gekommen zu sein, dass ihre Werbemaschinen auch dazu genutzt werden könnten, zielgerichtete ideologische und politische Botschaften an Wähler zu vermitteln. Daher ist die naheliegende Frage: Wie konnten so kluge Menschen so dumm sein? Die zynische Antwort ist: Sie wussten die ganze Zeit über die potenzielle dunkle Seite Bescheid und kümmerten sich nicht darum, weil die Anerkennung dieser Realität die oben genannten Lizenzen zum Gelddrucken gefährdet hätte.“

Es bestätigt sich die Binsenweisheit, dass materielle Gier und das Streben nach Macht die mächtigsten Triebkräfte in der Entwicklung der Menschheit sind. In Kombination entwickelt sich daraus ein erhebliches Bedrohungspotenzial für die Freiheit und Demokratie. US-amerikanische Plattformunternehmen sammeln (zum Teil unter Vortäuschung falscher Unternehmensziele) so viele Nutzerdaten wie möglich, die dann von US-Behörden als Trittbrettfahrer für die Zwecke der Massenüberwachung genutzt werden.

Die Cloud ist in diesem Konstrukt übrigens der feuchte Traum der privaten und staatlichen Datenkraken, da die Daten von Privatpersonen und Unternehmen nicht mehr in dezentralen Datensilos hinter Firewalls in dezentraler Verantwortung gespeichert und durch Mitarbeiter des Dateneigentümers administriert werden. Stattdessen bekommen die US-Geheimdienste die Kundendaten auf zentralen Servern von den US-Plattformunternehmen, IT-Dienstleistern und Anbietern von Hard- und Software sowie deren Mitarbeitern als Erfüllungsgehilfen mundgerecht auf dem Silbertablett serviert. In Kombination mit dem Smartphone sind Cloud-Services die einfachste und eleganteste Möglichkeit, um die Massenüberwachung in die Praxis umzusetzen.

Wer angesichts des heute bereits bekannten Umfangs der Massenüberwachung durch US-amerikanische Geheimdienste und US-Plattformunternehmen, kritiklos eine weitere Ausdehnung des Kontrollraums und der potenziellen Angriffsvektoren zum Beispiel durch „smart Mobility“ mit „connected cars“, durch intelligente Energieversorgungsnetze, durch „smart Homes“ oder durch Abschaffung des Bargeldes propagiert, dem ist nicht mehr zu helfen.

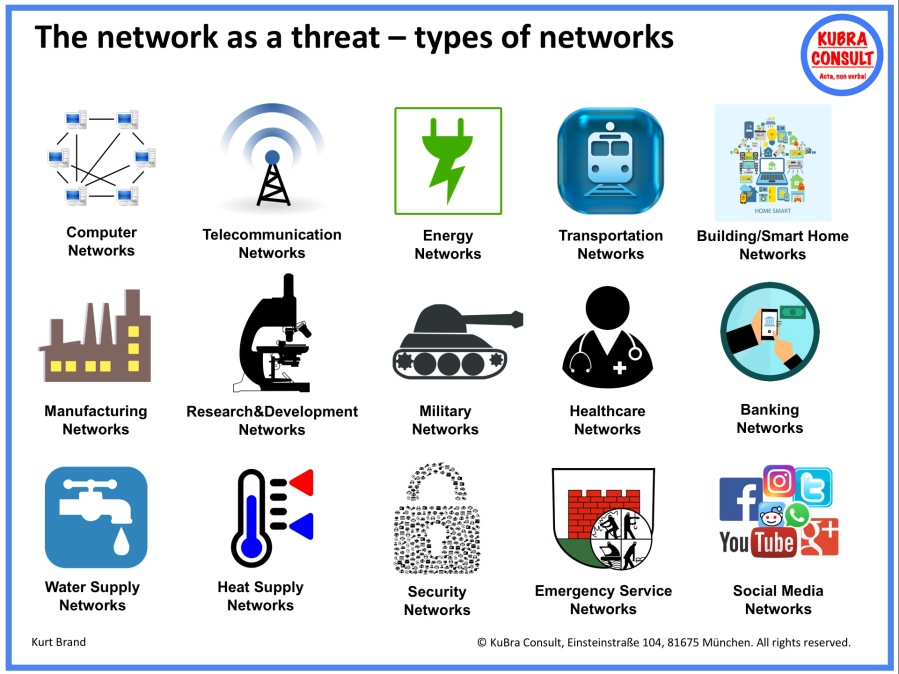

Vernetzung ist ein Schlüsselkonzept zur Überwachung der Bürger (u. a. durch Smartphones, Internet, Social Media-Plattformen, Smart Meters, CASE-Mobility oder Überwachungskameras). Durch Vernetzung steigt die Komplexität in Systemen und damit ändert sich auch das Systemverhalten. Systemische Risiken stellen eine Risikoqualität dar, deren Auswirkungen mit konventionellen Möglichkeiten zur Risikobewertung kaum angemessen zu erfassen sind – insbesondere, wenn es um neue Anwendungsfälle wie CASE-Mobilität oder intelligente Energieversorgungsnetze geht.

Digitalisierung und Vernetzung sind in ihrem heutigen Setup untrennbar verbunden mit der Einschränkung der Freiheit und Privatsphäre der Bürger und der Stärkung staatlicher und privatwirtschaftlicher Kontrollmacht. Und was missbraucht werden kann, wird über kurz oder lang auch missbraucht werden – John W. Campbell und Edward A. Murphy jr. lassen freundlich grüßen: „Everything that can go wrong will go wrong“.

Die folgende Grafik zeigt, in welchen wesentlichen Bereichen Digitalisierung und Vernetzung bereits etabliert sind bzw. in welchen Bereichen sie sich in der Einführung befinden. Entscheiden Sie selbst, ob es noch irgendeine Möglichkeit gibt, privater oder staatlicher Kontrolle zu entkommen, wenn sich diese Entwicklung ungebremst fortsetzt.

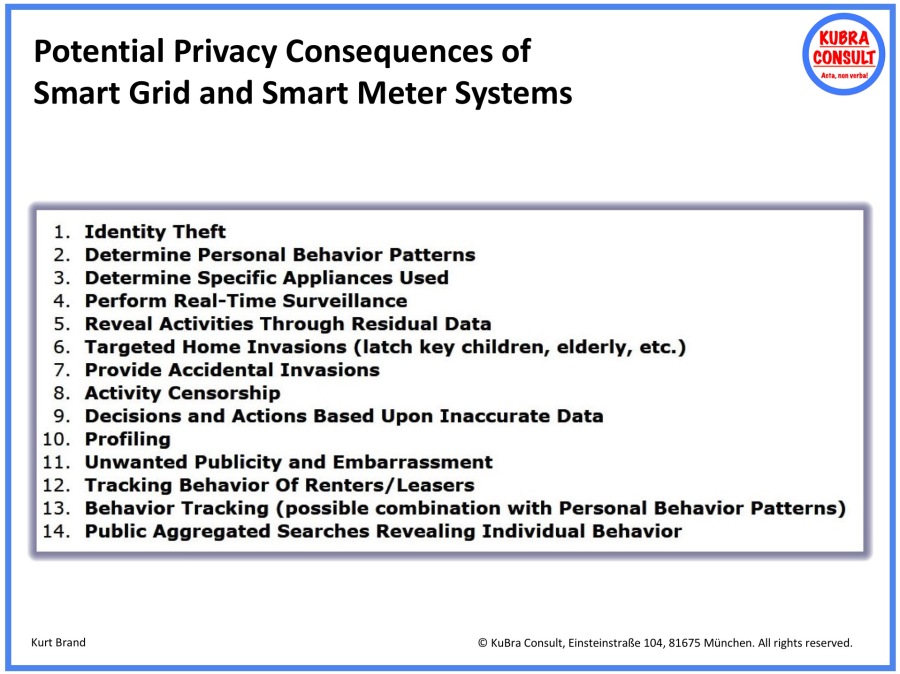

Ich stelle absolut nicht in Frage, dass Anwendungen wie z. B. „connected cars“ oder „autonomous driving“ einen Beitrag dazu leisten können, die Mobilität der Zukunft intelligenter zu gestalten und zu optimieren. Oder dass intelligente Energienetze mit SmartMeters in den Wohnungen einen Beitrag leisten können, um weniger Strom zu verbrauchen und die Energieversorgung effizienter zu gestalten. Ich erlaube mir jedoch, deutlich darauf hinzuweisen, dass wir uns diesen Fortschritt mit einer weiteren Reduzierung unserer bereits stark eingeschränkten Privatsphäre erkaufen.

Das Electronic Privacy Information Center (EPIC), eine gemeinnützige Gruppe, hat zum Beispiel auf seiner Website die folgenden möglichen Auswirkungen von Smart Grid- und Smart Meter-Systemen in intelligenten Energienetzen auf den Datenschutz aufgelistet:

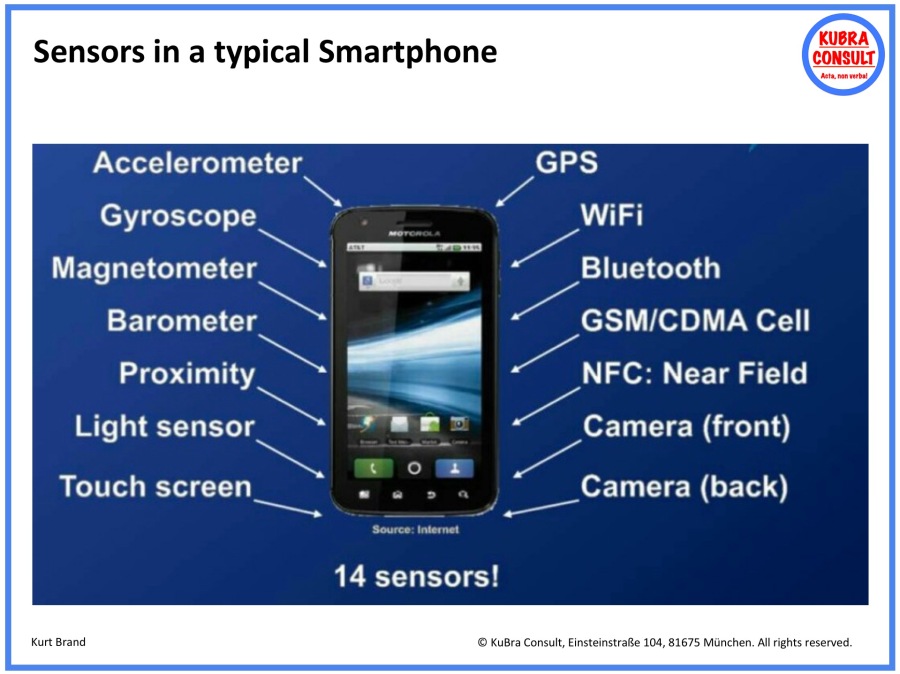

Ein Smartphone mit seiner Flut von Sensoren (u. a. Audiosensor (Mikrofon), Bildsensor (Kamera), Berührungssensor (Bildschirm), Beschleunigungsmesser (triaxialer Accelerometer), Lichtsensoren, Lagesensoren und einige Sensoren (einschließlich des Global Positioning Systems GPS) zur Bestimmung Ihres geografischen Standortes oder zur Messung Ihres Gesundheitszustandes (z. B. Puls oder Blutdruck in Kombination mit so genannten „Smartwatches“), kann ich notfalls abschalten, um zu verhindern, dass mein Aufenthaltsort geortet werden kann. Bei einem „connected, autonomous car“ ist das Abschalten nicht möglich, da es ohne die Vernetzung nicht funktioniert.

Ziel des vorliegenden Blogs ist es, Sie für dieses ambivalente Spannungsfeld zu sensibilisieren und Ihnen vor Augen zu führen, dass der Slogan „Big brother is watching you“ aus George Orwells Roman „1984“ heute Realität ist – und zwar in einem Umfang, der stellenweise über die Dystopie von George Orwell hinausgeht.

Artikel 12 der von den Vereinten Nationen im Jahr 1948 formulierten „Allgemeinen Erklärung der Menschenrechte“ lautet: „Niemand darf willkürlichen Eingriffen in sein Privatleben, seine Familie, seine Wohnung und seinen Schriftverkehr oder Beeinträchtigungen seiner Ehre und seines Berufes ausgesetzt werden. Jeder hat Anspruch auf rechtlichen Schutz gegen solche Angriffe oder Beeinträchtigungen.“

Es ist höchste Zeit, sich endlich wieder auf diese Grundsätze und Prinzipien zu besinnen und sich gegen Aktivitäten zu wehren, die offensichtlich mit erheblichen Verletzungen der Privatsphäre einhergehen. Um die Privatsphäre ihrer Bürger und das geistige Eigentum ihrer Unternehmen effektiv zu schützen und die Abhängigkeit von US-amerikanischen und chinesischen Anbietern zu verringern, muss die Europäische Union endlich eigene leistungsfähige technische Alternativen im Bereich der Hardware, Software, Betriebssysteme und Datenbanken sowie bei Plattformen, E-Mail und Messengern entwickeln (lassen). Informationstechnik und Digitalisierung sind sehr dynamische Märkte, was gleichzeitig bedeutet, dass es möglich ist, innerhalb von wenigen Jahren Entwicklungsrückstände aufzuholen oder die Kräfteverhältnisse auf Märkten durch neue Spielregeln zu verändern. China exerziert gerade mit der Elektromobilität vor, wie das funktioniert. Warum sollte die Europäische Union nicht in der Lage sein, z. B. die Blockchain-Technologie zu nutzen, um ein „Web 3.0“ zu schaffen, welches die Privatsphäre und das geistige Eigentum seiner Nutzer respektiert?

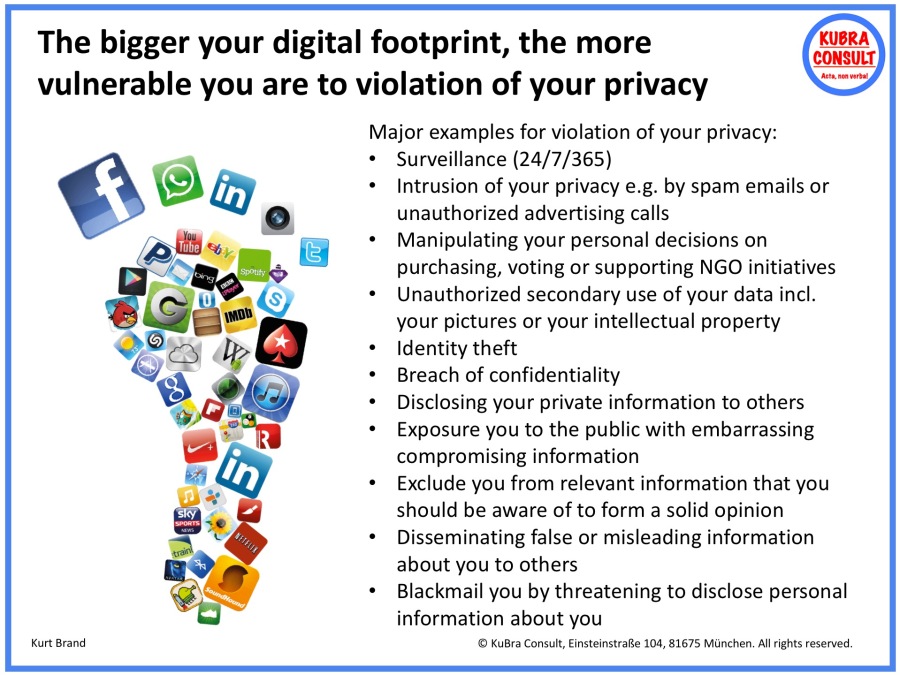

Je größer Ihr „digitaler Fußabdruck“, desto anfälliger sind Sie für Verletzungen ihrer Privatsphäre. Welche möglichen Konsequenzen dies haben kann, ist in der anhängenden Grafik zusammengefasst.

Bis auf Weiteres bleibt privaten Nutzern nichts anderes übrig, als individuelle Maßnahmen zum Schutz ihrer personenbezogenen Daten gegen private und staatliche Massenüberwachung zu ergreifen. Wesentliche Beispiele sind:

- Nutzen Sie europäische Provider mit einem hohen Sicherheitsniveau unter anderem für E-Mail (z. B. Protonmail: https://protonmail.com/), Messenger (z. B. Threema: https://threema.ch/ bzw. https://signal.org/) oder FilesSharing (z. B. CryptShare: https://www.cryptshare.com/ – Hinweis: SecureDrop ist eine spezielle Plattform für den Dokumententransfer zwischen Whistleblowern und Journalisten bzw. NGOs: https://securedrop.org/)

- Seien Sie sparsam mit ihren Daten, melden Sie sich von allen Social Media-Plattformen und Internet-Services ab, die Sie nicht benötigen, und fordern Sie die Betreiber der Plattformen und Services unter Bezugnahme auf die EU-Datenschutz-Grundverordnung zur Löschung Ihrer personenbezogenen Daten auf

- Überlegen Sie, ob Sie ihre Daten einem Cloud-Service anvertrauen oder ob ihre Daten nicht auf einem Server zuhause besser aufgehoben sind (auch bei dieser Lösung gibt es leistungsfähige Möglichkeiten zur Datensynchronisation)

- Nutzen Sie konsequent Verschlüsselung für Webseiten (das sind die Hyperlinks, die mit „https://xxx“ beginnen – Beispiel: https://www.kubra.de), Festplatten, E-Mails (PGP oder PKI) und Kommunikationsverbindungen

- Nutzen Sie die Zwei-Faktor-Authentifizierung (etwas, was Sie haben, wie z. B. eine Smartcard, und etwas was (nur Sie) wissen, wie z. B. eine PIN) für den Login zu kritischen Anwendungen

- Nutzen Sie Virenscanner und Personal Firewalls und halten Sie diese laufend aktuell

- Nutzen Sie unterschiedliche Mobilrufnummern und E-Mail-Accounts, die Sie möglichst anonym erworben haben, so dass Ihr Name nicht damit in Verbindung gebracht werden kann

- Unterschiedliche Benutzerkennungen und Passworte für unterschiedliche Anwendungen und Plattformen, wobei die Passworte aus mindestens 8 Ziffern mit Buchstaben, Zahlen und Sonderzeichen bestehen, sollten eine Selbstverständlichkeit sein

- Reduzieren Sie die „digitalen Touchpoints“: Brauchen Sie vor dem Hintergrund der genannten Bedrohungen für Ihre Privatsphäre wirklich „Voice Assistants“, wie Amazon Echo, smart Home-Systeme inklusive SmartMeter und Kühlschrank mit Internet-Anbindung oder connected Cars?

- Bei besonders hohen Ansprüchen an den Schutz Ihrer Privatsphäre nutzen Sie das Tails-Betriebssystem (siehe: https://tails.boum.org/about/index.de.html)

- Nutzen Sie den TOR-Browser bzw. das TOR-Netzwerk (siehe: https://www.torproject.org/), um Ihre Privatsphäre zu schützen, auch wenn es langsamer und weniger bedienerfreundlich funktioniert, als Chrome, Safari, Internet Explorer oder Edge

- Wenn Sie unter Paranoia leiden, kleben Sie die Kameras an ihrem Computer und Handy ab, um zu verhindern, dass sie heimlich gefilmt oder fotografiert werden können

Zum Schutz des geistigen Eigentums von Unternehmen („Kronjuwelen“), gibt es ein ganzes Bündel zusätzlicher Maßnahmen (z. B. Administration Ihres Active Directory, Netzwerksegmentierung, Aufbau von „Secure Zones“) . Es würde den Rahmen dieses Blogs sprengen, diese Maßnahmen hier alle zu erwähnen bzw. zu erläutern. Sollten Sie diesbezüglichen Beratungsbedarf haben, können Sie mich gerne ansprechen.

Zum Abschluss finden Sie nachfolgend noch eine Leseliste mit ergänzenden Informationen:

- „Digitale Geschäftsmodelle und Plattformökonomie“ vom 6. September 2017: https://kubraconsult.blog/2017/09/06/digitale-geschaeftsmodelle-und-plattformoekonomie/

- „Effective Information Retrieval and valuable Information Sources“ vom 14. September 2019: https://kubraconsult.blog/2019/07/31/effective-information-retrieval-and-valuable-information-sources/

- „The future of mobility goes far beyond electric power train versus combustion engine“ vom 9. Juni 2019: https://kubraconsult.blog/2019/06/09/the-future-of-mobility-goes-far-beyond-electric-power-train-versus-combustion-engine/

- „Digitalisierungsstrategie für Deutschland“ vom 17. Februar 2018: https://kubraconsult.blog/2018/02/17/digitalisierungsstrategie-fuer-deutschland/

- „Der Spion in Ihrer Tasche“ vom 25. April 2017: https://kubraconsult.blog/2017/04/25/der-spion-in-ihrer-tasche/

- „Wie die US-Regierung die US-amerikanische IT-Industrie diskreditiert“ vom 8. März 2017: https://kubraconsult.blog/2017/03/08/wie-die-us-regierung-das-internet-diskreditiert/

- „The digital disruption of warfare“ vom 11. Juni 2017: https://kubraconsult.blog/2017/06/11/the-digital-disruption-of-warfare/

- „Die wichtigsten Fakten und Meilensteine zu Bitcoin und Blockchains“ vom 21. August 2017: https://kubraconsult.blog/2017/08/21/die-wichtigsten-fakten-und-meilensteine-zur-bitcoin-kryptowaehrung/

- „Reframing Information Security and Data Privacy as Business Enabler“ vom 26. September 2018: https://kubraconsult.blog/2018/09/26/reframing-information-security-and-data-privacy-as-business-enabler/

- „Datenschutz-Grundverordnung (DS-GVO) verständlich: Was die neuen Regeln EU-Regeln für die Bürger bedeuten“ vom 4. Mai 2018: https://kubraconsult.blog/2018/05/04/datenschutz-grundverordnung-dsgvo-verstaendlich-was-die-neuen-eu-regeln-fuer-die-buerger-bedeuten/

- „Der Einfluss sozialer Medien auf die Spaltung der Gesellschaft“ vom 13. September 2018: https://kubraconsult.blog/2018/09/13/der-einfluss-der-informationsgesellschaft-auf-die-spaltung-der-gesellschaft/

- „Was wir von Rezo lernen können“ vom 29. Mai 2019: https://kubraconsult.blog/2019/05/29/was-wir-von-rezo%e2%80%8b-lernen-koennen/

- „Die ultimative Leseliste für CxOs“ vom 18. Mai 2018: https://kubraconsult.blog/2018/05/18/die-ultimative-leseliste-fuer-chief-information-officer/

Aus der Autobiografie von Edward Snowden stammt das folgende Zitat, mit dem ich den Blog beschließen möchte: „Zu behaupten, dass uns unsere Privatsphäre egal ist, weil wir nichts zu verbergen haben, ist letztlich dasselbe, als würden wir behaupten, dass uns die freie Meinungsäußerung egal ist, weil wir nichts zu sagen haben. Oder dass uns die Pressefreiheit egal ist, weil wir nicht gerne lesen. Oder dass uns die Religionsfreiheit egal ist, weil wir nicht an Gott glauben. Oder dass uns das Recht auf Versammlungsfreiheit egal ist, weil wir träge und antisozial sind und an Agoraphobie leiden.“

Für Kommentare und Anregungen zur Verbesserung dieses Blogs bin ich, wie immer, dankbar. Darüber hinaus würde ich mich freuen, wenn Sie den Blog innerhalb Ihres Netzwerkes teilen.

Eindrücklich.

Ausgezechnet recherchiert und ich bewundere, wie der Autor Kurt Brand hier seine Gedanken und Ergebnisse fuer seine Leser / -innen glasklar und sehr gut verstaendlich publik macht! Machen Sie bitte so weiter, Herr Brand, ihre Texte verdienen mehr Aufmerksamkeit! Vielleicht auch Kommentare zur Vertiefung … als Lehrer von Englischer und Amerikanischer wie auch deutscher Literatur kann ich nur sagen: Excellent!!!

Die Vergangenheit

ist nicht wiederholbar

die Zukunft der Ahnung nach

die Gegenwart

im subjektiven Moment

niemand sieht

in den anderen hinein